Un nuevo paquete malicioso de programas ha sido detectado en la plataforma de videos, YouTube.

Un nuevo paquete malicioso de programas ha sido detectado en la plataforma de videos, YouTube.

Su principal objetivo son los usuarios de los videojuegos, mejor conocidos como gamers y se distribuye en forma de un “archivo único de instalación”.

También se ha detectado que lleva títulos como “archivo autoextraible” entre otros que tienen como función plantarse en las computadoras o dispositivos móviles.

Se sabe que su principal carga útil, es el extendido RedLine stealer, uno de los troyanos más utilizados para robar contraseñas y credenciales de los navegadores.

¿De que trata el virus?

De acuerdo con los analistas de Kaspersky, los ciberdelincuentes buscan constantemente cuentas de videojuegos en línea aunado a recursos informáticos que les otorguen códigos de acceso para venderlos en la Dark Web.

Según el reciente resumen de las ciberamenazas relacionadas con el gaming, el malware tipo stealer se distribuye a menudo bajo la apariencia de hacks, trucos y cracks de juegos.

Esta vez, los investigadores descubrieron otro tipo de actividad maliciosa.

Ataque a YouTube

Los ciberatacantes colocaron paquetes corruptos en los canales de YouTube de las víctimas bajo la apariencia de contenido relacionado con los videojuegos.

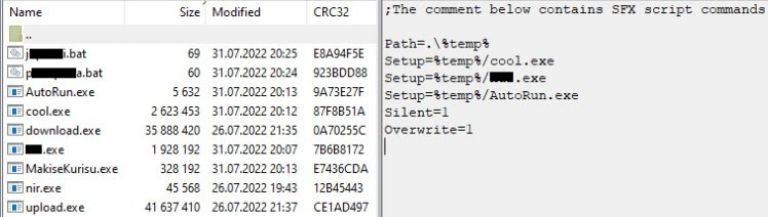

Esto junto con un enlace a un archivo tipo RAR autoextraíble en la descripción del video.

Éste contiene a su vez varios archivos maliciosos, entre los que se encuentra el famoso RedLine stealer.

Con ello, el ladrón es capaz de extraer:

- Nombres de usuarios

- Contraseñas

- Cookies

- Datos de tarjetas bancarias y datos de autocompletado de los navegadores basados en Chromium y Gecko

- Datos de criptocarteras

- Mensajeros instantáneos

- Clientes FTP/SSH/VPN

Así como archivos con extensiones particulares de los dispositivos móviles.

Además, se sabe que el RedLine puede descargar y ejecutar programas de terceros, ejecutar comandos en cmd.exe además de abrir enlaces en el navegador por defecto.

El ciberatacante se propaga de varias maneras, incluso a través de correos electrónicos maliciosos de spam y cargadores de terceros.

Videos difundiendo el bundle

Varios archivos en el bundle de la descripción son responsables de ello.

Reciben videos y los publican en los canales de YouTube de los usuarios infectados junto con los enlaces a un archivo protegido por contraseña.

Estos anuncian trucos y cracks, con lo que enganchan a las víctimas, comunmente gamers.

Luego proporcionan instrucciones para hackear juegos y software populares.

Entre los juegos mencionados están:

- APB Reloaded.

- CrossFire.

- DayZ.

- Dying Light 2.

- F1® 22.

- Farming Simulator.

- Farthest Frontier.

- FIFA 22.

- Final Fantasy XIV.

- Forza.

- Lego Star Wars.

- ¡Osu!

- Point Blank

- Project Zomboid

- Rust

- Sniper Elite

- Spider-Man

- Stray

- Thymesia

- VRChat.

- Walken.

¿Cómo funciona?

Una vez que las propias víctimas descargan el paquete original, el archivo RAR se autoextrae y contiene una serie de ficheros maliciosos, utilidades de limpieza y un script para ejecutar automáticamente el contenido desempaquetado.

Algunos de los nombres de los documentos incluyen lenguaje explícito. Otro elemento que llamó la atención de los analistas es un “minero”, cuyo objetivo principal son los gamers.

Es decir, el malware está programado para atacar a cierto grupo dentro de la misma plataforma de YouTube.

Además, Kasperky compartió que es muy probable que tengan instaladas tarjetas de video que puedan utilizarse para la minería.

Comments